Criptografía moderna

La criptografía es una ciencia interesante no sólo en el campo que refiere a proteger la confidencialidad de la información. Aunque el objetivo original de la criptografía era mantener en secreto un mensaje, en la actualidad no se persigue únicamente la privacidad o confidencialidad de los datos, sino que se busca además garantizar la autenticación de los mismos (si el emisor del mensaje es quien dice ser, y no otro), su integridad (si el mensaje que leemos es el mismo que nos enviaron) y su no repudio (el emisor no puede negar el haber enviado el mensaje).

Un ejemplo de ello es la seguridad informática, la cual utiliza la criptografía como una técnicas para asegurar el sistema, debido a que es un área enfocada a la protección de la infraestructura computacional y todo lo relacionado con esta, especialmente, la información contenida en una computadora o circulante a través de las redes de computadoras.

En general los algoritmos criptográficos modernos se pueden clasificar en: algoritmos de cifrado simétrico, asimétrico y funciones hash.

Cifrado Simétrico

Un sistema de cifrado simétrico es un tipo de cifrado que usa una misma clave para cifrar y para descifrar. Las dos partes que se comunican mediante el cifrado simétrico deben estar de acuerdo en la clave a usar de antemano. Una vez de acuerdo, el remitente cifra un mensaje usando la clave, lo envía al destinatario, y éste lo descifra usando la misma clave.

Dado que toda la seguridad está en la clave, es importante que sea muy difícil adivinar el tipo de clave que se usa en el cifrado simétrico. Por ello se requiere que el espacio de posibles claves sea amplio.

Cifrado Asimétrico

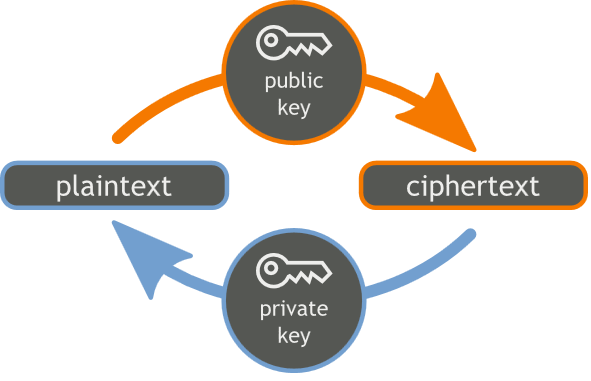

Un sistema de cifrado asimétrico, también llamado algoritmo de criptografía de clave pública, es el método criptográfico que usa un par de claves para el envío de mensajes. Las dos claves pertenecen a la misma persona que ha enviado el mensaje. Una clave es pública y se puede entregar a cualquier persona, la otra clave es privada y el propietario debe guardarla de modo que nadie tenga acceso a ella.

Si el remitente usa la clave pública del destinatario para cifrar el mensaje, una vez cifrado, sólo la clave privada del destinatario podrá descifrar este mensaje, ya que es el único que la conoce. Por tanto se logra la confidencialidad del envío del mensaje, nadie salvo el destinatario puede descifrarlo.

Los sistemas de cifrado asimétricos o sistemas de cifrado de clave pública se inventaron con el fin de evitar por completo el problema del intercambio de claves de los sistemas de cifrado simétricos. Con las claves públicas no es necesario que el remitente y el destinatario se pongan de acuerdo en la clave a emplear.

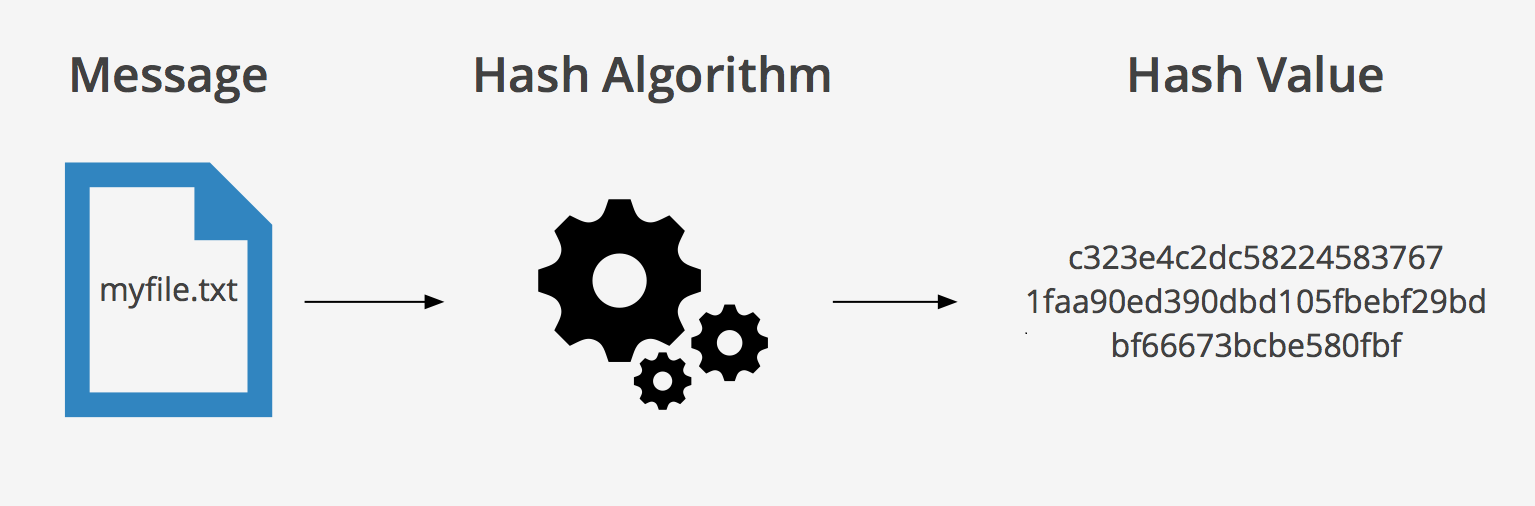

Funciones Hash

Los hash o funciones de resumen son algoritmos que consiguen crear a partir de una entrada (ya sea un texto, una contraseña o un archivo, por ejemplo) una salida alfanumérica de longitud normalmente fija que representa un resumen de toda la información que se le ha dado (es decir, a partir de los datos de la entrada crea una cadena que solo puede volverse a crear con esos mismos datos).

Estas funciones no tienen el mismo propósito que la criptografía simétrica y asimétrica, tiene varios cometidos, entre ellos está asegurar que no se ha modificado un archivo en una transmisión, hacer ilegible una contraseña o firmar digitalmente un documento.

Firma Digital

La firma digital está basada en el funcionamiento de los sistemas de cifrado asimétrico, si el propietario del par de claves usa su clave privada para cifrar el mensaje, cualquiera puede descifrarlo utilizando su clave pública. En este caso se consigue por tanto la identificación y autentificación del remitente, ya que se sabe que sólo pudo haber sido él quien empleó su clave privada (salvo que alguien se la hubiese podido robar). Así esta idea es el fundamento de la firma electrónica.

Referencias

Referencias

- Simon Singh. (2002). The Code Book. New York: Delacorte Press.

- Erika Aguillón Martínez. (2012). Fundamentos de Criptografía. Junio 2016, de UNAM Sitio web: Fundamentos de Criptografía

- Pedro Gutiérrez. (2013). ¿Qué son y para qué sirven los hash?: funciones de resumen y firmas digitales. Junio 2016, de Genbeta:dev Sitio web: ¿Qué son y para qué sirven los hash?